국내 대표 인터넷 쇼핑몰 인터파크에서 해킹으로 고객정보가 대량 유출돼 경찰이 수사에 나섰다. 관계당국은 주민번호 대신 전화번호가 유출된 만큼 스마트폰에 악성 애플리케이션 자동 설치파일(APK) 삭제를 당부하고 있다.

25일 경찰과 인터파크에 따르면 지난 5월 인터파크 서버가 해킹당해 고객 1030만여명의 이름, 아이디, 주소, 전화번호 등 정보가 유출됐다. 정부는 고객정보 유출로 파밍, 피싱 등 2차 피해가 우려된다며 주의를 당부하고 있으며 민관합동조사단을 꾸려 조사에 나섰다.

이번 해킹사고는 인터파크 직원에게 악성 코드를 심은 이메일을 보내 해당 PC를 장악한 뒤 오랜 기간 잠복했다가 데이터베이스(DB) 서버에 침투한 것으로 추정된다.

주민등록번호는 정보통신망 이용촉진 및 정보보호에 관한 법률상 업체에서 보관하지 않아 이번 공격으로 유출되지 않은 것으로 파악됐다. 반면 이름과 전화번호가 유출된 만큼 스마트폰을 겨냥한 스미싱 피해가 우려되고 있다.

문자메시지에 포함된 인터넷주소를 클릭한 것만으로는 악성코드에 감염되지 않는 것으로 알려졌다. 그러나 인터넷주소를 통해서 특정 애플리케이션을 설치했다면 악성코드 감염을 의심해야한다고 미래창조과학부는 밝히고 있다.

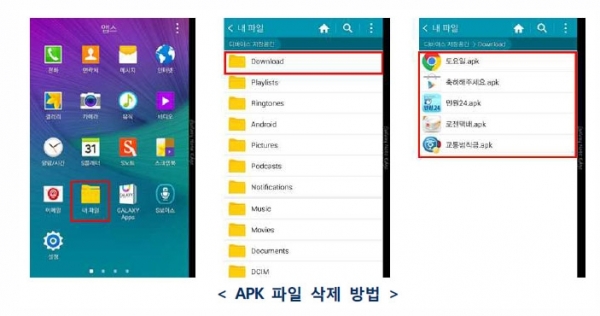

이처럼 악성코드 감염이 우려된다면 △모바일 백신으로 악성앱 삭제하기 △악성앱 수동 삭제하기

△서비스 센터 방문 등의 조치가 필요하다.

미래부에 따르면 스마트폰에 악성앱이 설치되기 위해서는 해당 악성앱을 설치하는 설치 파일(APK 파일)이 필요하다. 스미싱 문자메시지에서 인터넷주소를 클릭하면 APK 파일이 다운로드되고, 해당 APK 파일을 실행하면 악성앱이 설치된다.

단순하게 악성앱을 삭제하는 것 이외에 해당 APK 파일까지 삭제해야 추후 악성앱이 재설치 될 가능성을 예방할 수 있다고 미래부는 강조하고 있다. APK 파일은 스마트폰에 기본적으로 설치되어 있는 ‘파일관리자’, ‘내파일’ 등 파일관리 애플리케이션에서 ‘다운로드 폴더’를 확인해 삭제가 가능하다.

인터파크 측은 "주민등록번호와 금융정보가 빠져 있음에도 범인이 거액을 요구하고 있다"며 "고객정보를 지키지 못한 것은 변명의 여지가 없고, 범인 검거와 정보 유통 방지를 위해 관계기관과 긴밀히 공조하겠다"고 밝혔다.

인터파크는 현재 2차 해킹 등에 대비해 추가 공격을 막기 위한 비상 보안 시스템을 가동하고 있으며 보안 전문 인력들이 시스템을 관리 중이라고 밝혔다.

미래창조과학부와 방송통신위원회는 이번 유출 사고의 원인을 조사하기 위해 민·관합동조사단을 구성해 조사를 한다고 이날일 밝혔다.

방통위는 개인정보 유출 사고에서 이용자를 보호하기 위해 개인정보 불법유통 및 노출 검색 모니터링을 강화하고 개인정보침해신고센터도 24시간 가동하기로 했다. 신고접수는 전화(118)와 개인정보보호 포털(www.i-privacy.kr)에서 할 수 있다.

미래부는 유출된 개인정보를 이용한 파밍·피싱 등 2차 피해 예방을 위해 비밀번호를 변경하는 등 이용자가 사이버사기 대처 요령을 숙지하고 주의를 기울일 것을 당부했다. 사이버사기 대처 요령은 보호나라(www.boho.or.kr) 게시판을 통해 확인할 수 있다.

![[찐코노미] 테슬라 능가하는 엄청난 것이 온다?…머스크가 일으킬 파란은](https://img.etoday.co.kr/crop/320/200/2106712.jpg)